Ihre Facebook Informationen – Ihr Social Media Leben im Überblick

Alle Informationen auf einen Blick

Viele nutzen Facebook jeden Tag, um mit Freunden zu schreiben, sich Informationen zu beschaffen oder einfach nur, um die Termine der nächsten Party in der Stadt zu finden. Die wenigsten aber haben sich schon einmal die Einstellungsmöglichkeiten von Facebook und deren Auswirkungen angesehen.

Wir wollen in dieser Reihe zeigen, welche Einstellungen es alle gibt und welche Funktionen und Auswirkungen sie haben.

Einstellungen

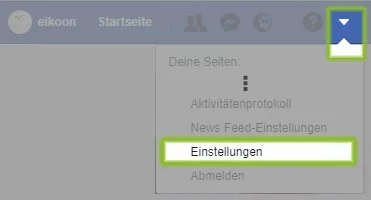

Die Einstellungen Ihres persönlichen Facebook Kontos finden Sie in der Menüleiste am oberen Rand. Der kleine weiße Pfeil am ganz rechten Rand öffnet ein Untermenü mit vielen Menüpunkten. Das Einstellungsmenü öffnet sich nach einem Klick auf „Einstellungen“, direkt über dem „Abmelde“-Button.

Alle Information die Facebook von Ihnen hat im Überblick

Dieser unscheinbare Menüpunkt verbirgt mehr, als Sie sich je einfallen lassen könnten. In diesem Untermenü befinden sich alle Einstellmöglichkeiten und Informationen über Ihre Identität, Ihre Informationen und vor allem Ihre Handlungen auf Facebook. Hier finden Sie heraus, wann Sie was geliked, geshared oder kommentiert haben und welche Informationen Sie bei Facebook hinterlegt haben. Zudem kann man sich hier eine Kopie seiner Daten herunterladen und auch die DSGVO ist, wie so oft an dieser Stelle vertreten.

Im Menü „Deine Facebook-Informationen“ können Sie auch veranlassen, dass Ihr Facebook Konto dauerhaft gelöscht werden soll. Den entsprechenden Button finden Sie ganz am Ende.

Ihre Facebook Informationen – Zugriff auf Ihre gesammelten Informationen

Hinter dem unscheinbar wirkenden Einstellungspunkt „Zugriff auf deine Informationen“ verbirgt sich eine mächtige und umfangreiche Übersichtsseite, gespickt mit Informationen zu Ihrer Facebook Identität. Ein Klick auf „Ansehen“ bringt Sie auf die entsprechende Seite.

Ihre Informationen sind funktionsweise gruppiert und mit den entsprechenden Symbolen gekennzeichnet. Sie finden zudem eine kurze Beschreibung unter dem Titel. Ein Klick auf die einzelnen Kategorie Menüs öffnet diese und bringt neue Informationen hervor.

Im oberen Teil der Seite finden Sie alle Informationen, die von IHNEN selbst erzeugt wurden. Im unteren Teil der Seite finden Sie alle Informationen, die VON Ihnen erzeugt wurden.

Wir gehen später auch noch genauer auf die Informationen von Ihnen im Aktivitätenprotokoll ein, wollen aber an dieser Stelle die viel interessanteren „Informationen ÜBER dich“ etwas genauer betrachten.

Informationen ÜBER DICH – Was weis Facebook alles von Ihnen?

Facebook speichert bekanntlich ja allerhand Informationen, einige dem Benutzer wohl bewusste und andere, die nicht jedem auf den ersten Blick klar sind.

Wir zeigen Ihnen hier einen kurzen Überblick über die wichtigsten Einstellungen und Infos und wo in diesem Dschungel an Menüs und Links Sie alles finden.

Werbeanzeigen und Informationen ÜBER DICH – Welche Interessen für Werbung haben Sie?

Die Interessen für Werbung geben an, auf welcher Grundlage Ihnen Werbung auf Facebook und deren Partnernetzwerken (Instagram) angezeigt wird.

Die gesamte Seite „Deine Werbepräferenzen“ bietet Ihnen eine große Anzahl an Möglichkeiten, sich genauer mit der Werbung die Sie zu sehen bekommen auseinanderzusetzen.

Unabhängige Datenanbieter – Informationen ÜBER DICH

Die unabhängigen Datenanbieter arbeiten mit Facebook zusammen und verarbeiten Daten von Ihnen. Wenn Sie auf den Link im Menü klicken, führt Sie Facebook auf eine separate Seite mit einer Liste aller Anbieter. Leider kann man an dieser Stelle keinen Einfluss auf die Daten nehmen. Es wird auch die Zusammenarbeit an dieser Stelle nicht näher erklärt, um sagen zu können, wie die Daten verarbeitet werden und an welchen Empfängerkreis sie gehen.

Ihr Suchverlauf – Informationen ÜBER DICH – Was suchen Sie?

Ihr Sucherverlauf zeigt Ihnen alle bisherigen Suchen an, die sie über Facebook durchgeführt haben. Ein Klick auf den Menüpunkt „Dein Suchverlauf“ führt Sie in die Übersicht der Suchen.

Hier haben Sie die Möglichkeit, Ihre bisherigen Suchanfragen zu löschen. Den Button hierzu finden Sie rechts oben neben „Suchverlauf“.

Anrufe und Nachrichten – Informationen ÜBER DICH

Wenn Sie Facebook ausschließlich am PC verwenden und noch nie eine der Facebook Apps benutzt haben, ist dieser Teil der Einstellung für Sie eher uninteressant. Sollten Sie aber eine der Apps nutzen, wird es interessant an dieser Stelle.

Anruf- und Nachrichtenprotokolle – Informationen ÜBER DICH – Lass mich in dein Telefonbuch schauen!

Die beiden Menüpunkte führen Sie auf dieselbe Unterseite von Facebook. Hier können Sie sowohl Ihre Kontakte, als auch Ihre Kommunikationsprotokolle einsehen und gegebenenfalls auch löschen. Sollten Sie hier keine Daten finden, wie auf unserem Screenshot zu sehen, ist alles wunderbar.

Die hochgeladenen Kontakte zeigen alle Ihre Kontakte, die Sie absichtlich oder unbeabsichtigt durch die Facebook App oder den Messenger mit Facebook geteilt haben. Sollten Sie die Funktion SMS im Messenger nutzen, also Ihre normalen SMS auch über die App verwalten, dann werden Sie hier auch diese Nachrichten einsehen können. Wir raten aus Datenschutzgründen sehr davon ab, den Messenger auch zum Versand und Empfang von normalen SMS zu nutzen.

Sollten Sie diese Inhalte nicht absichtlich hochgeladen haben, haben Sie die Möglichkeit mit einem Klick auf „Alle Anrufprotokolle löschen“ bzw. „Alle Kontakte löschen“ diese zu entfernen.

!!HINWEIS!!!

Durch das „löschen aller Kontakte“ an dieser Stelle werden weder Ihre Facebook Freunde, noch Ihre Kontakte im Smartphone gelöscht.

Über Sie und Ihre Freunde – Informationen ÜBER DICH – Wie alt ist Ihr Freundeskreis?

Die Sektion „Über Dich“ beinhaltet eigentlich keine wirklichen Neuheiten. Interessant an dieser Stelle ist die Einstufung des Bekanntenkreises mit der Bezeichnung „Peergroup deiner Freunde“. Dieser Wert beschreibt den Lebensabschnitt Ihrer Freunde auf Facebook im Durchschnitt.

Über die 3 Punkte am rechten Rand gelangen Sie in das Menü Ihres Standortverlaufes. Hier können Sie ihren bisherigen Verlauf mit einem Klick löschen.

Sicherheits- und Login-Informationen – „Wo du derzeit angemeldet bist“ – Informationen ÜBER DICH

Im diesem Menü finden Sie eine detaillierte Auflistung aller Ihrer derzeit angemeldeten Geräte.

Sie sehen hier deutlich mehr Informationen als in der Übersicht im Menü „Sicherheit und Login“. Sie sehen wann das Gerät angelegt wurde, wann das letzte mal aktualisiert wurde, sowie die IP Adresse und die verwendeten Technologien. Hier erscheinen die Art des Browsers, das Betriebssystem sowie der eingesetzte Session Cookie.